某团新版Web mtgsig1.2 算法解析

前言

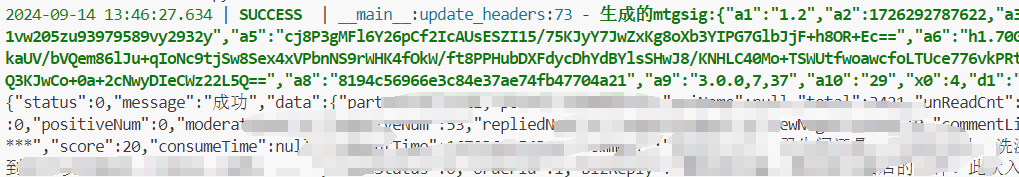

算法和环境更新了一下。某些接口请求几次就强校验了。今天简单来看看。

流程

首先AST解混淆,把代码中b函数给解出来就行了。非常简单。

后面解完之后发现 环境代码非常之多。

这里算了。我补了一天最后还差了200多位。这里正常应该是476位。

这里就不多B了。之间开撸。

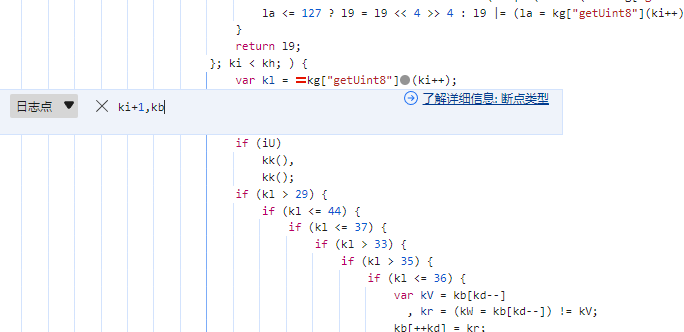

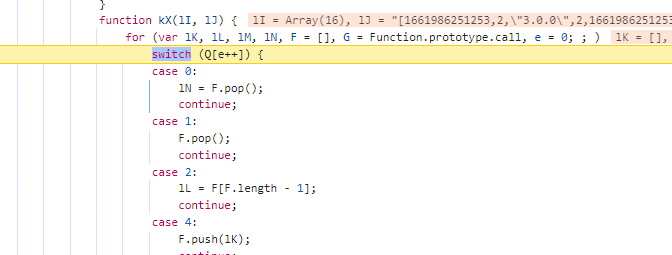

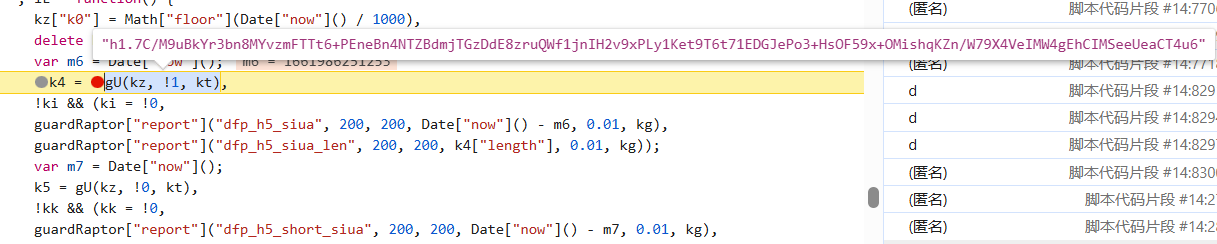

这里其实就是一个VMP。

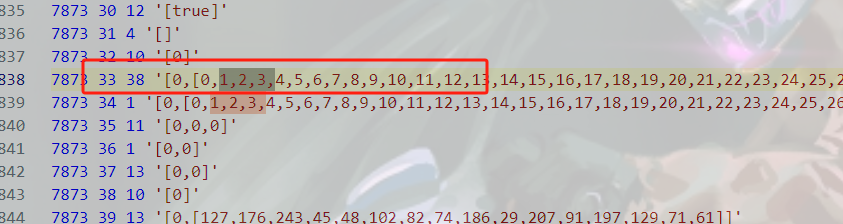

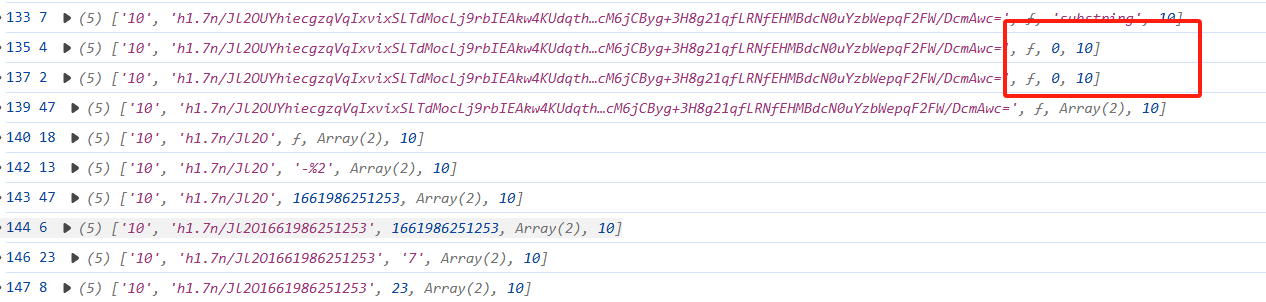

层层入栈 直接插桩

1 | |

保存打印的日志。

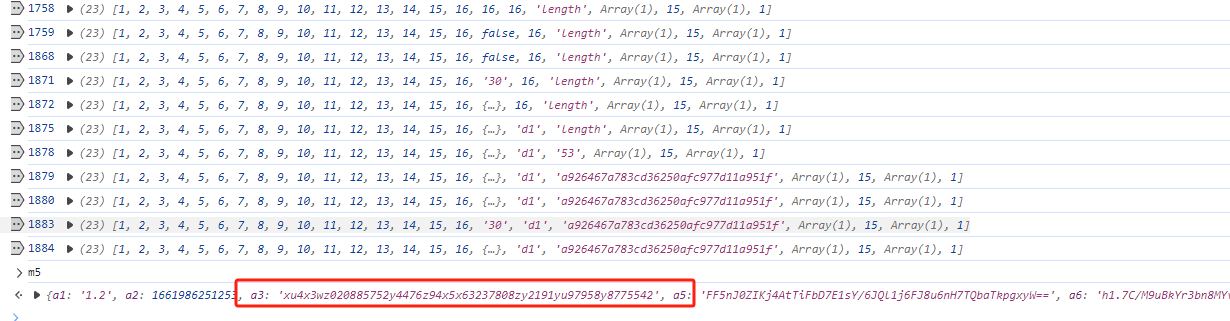

a3

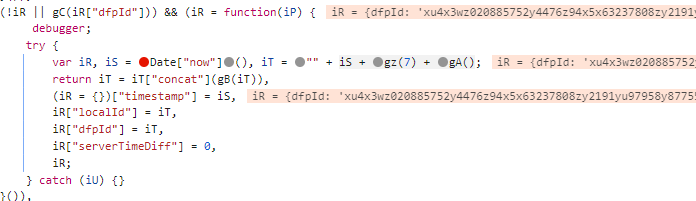

之间搜索dfpID的位置。

扣完 a3 即生成。

a5

然后找到位置再插一波

如下图

1 | |

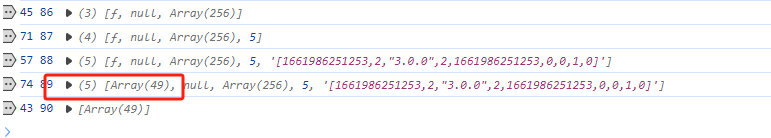

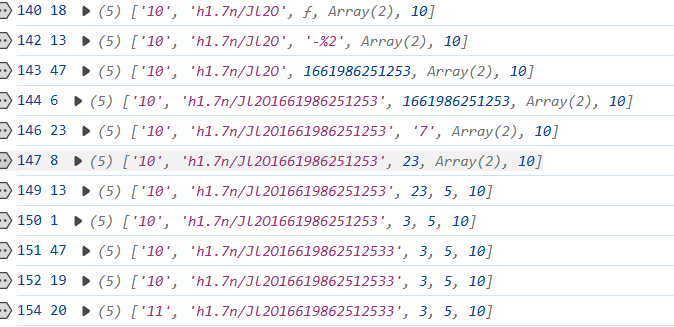

这里 可以看见 数组转换成字符串。那我们两个断点一起打着看看。

这里重新插一下一开始的位置

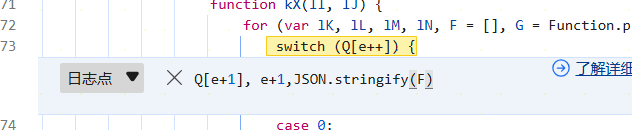

单步进栈。发现又是一个 switch 流程

那继续插

OK。那就继续插

定位到下图位置 单步调试跟栈

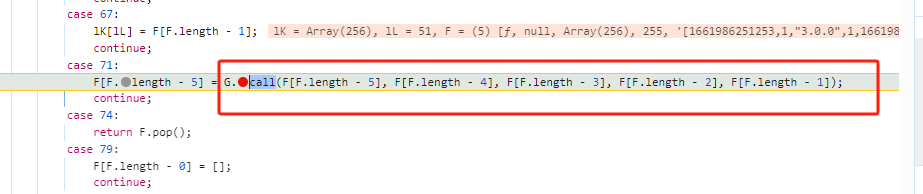

如下图 扣下来即可。后面就是考虑动态数组的问题了。

即lI,lJ,lK 三个值。那又要插装。

这里重新插装要打印全部值。

这里找到 0,1,2,3,4 …256的地方。

重新插

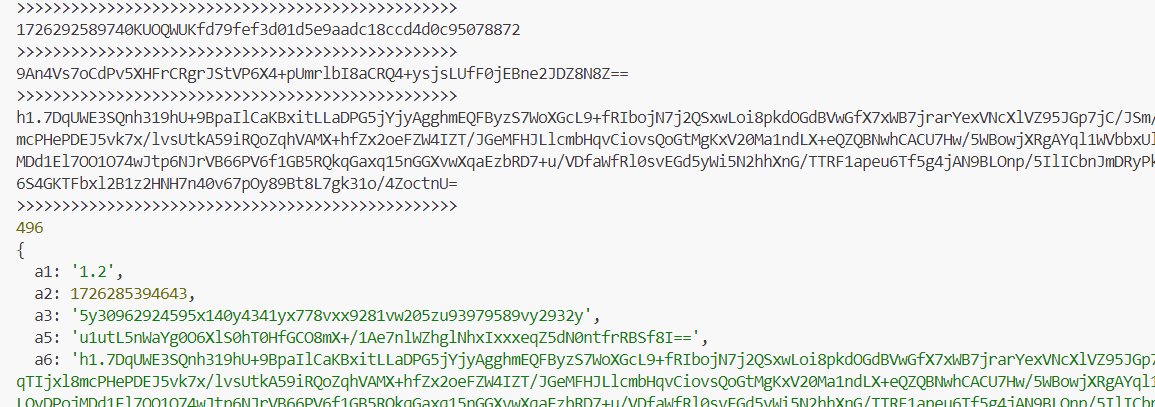

这里动态数组。我们JSON.stringify 来分析下。

这里分析如下

1 | |

这里直接保姆级教学了。

然后就可以整合算法了。

这里有个小坑~~~ 留着先自己弄弄

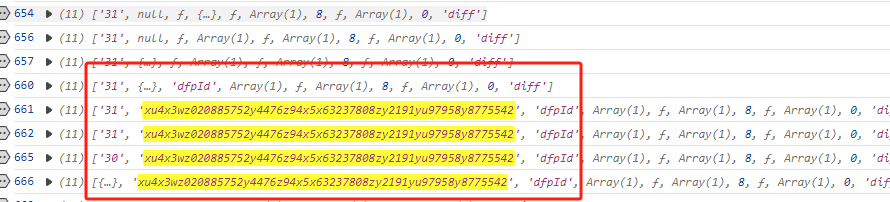

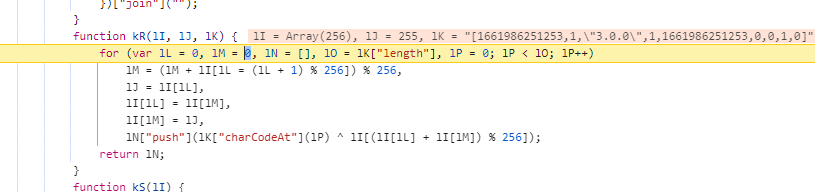

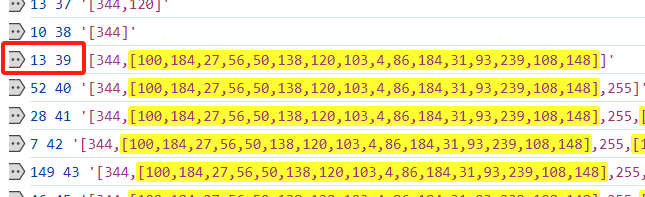

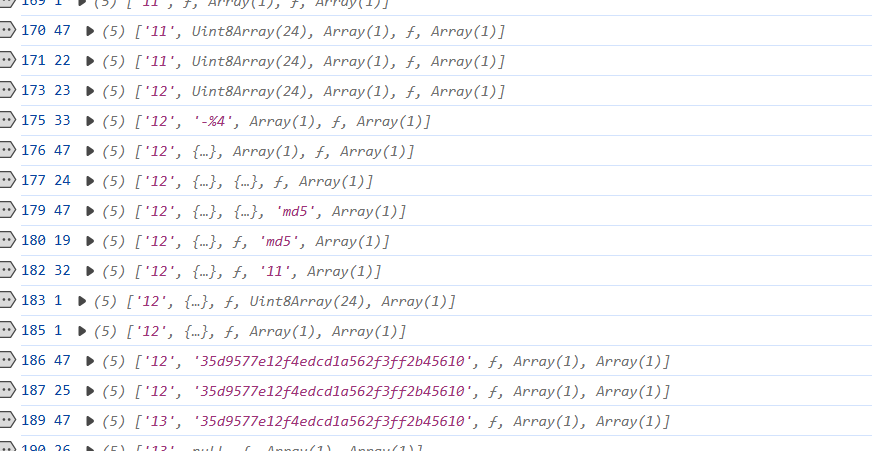

这里还有个地方 就是与之运算的16位数组了。

这个地方继续如下图插装

然后插装 13 39

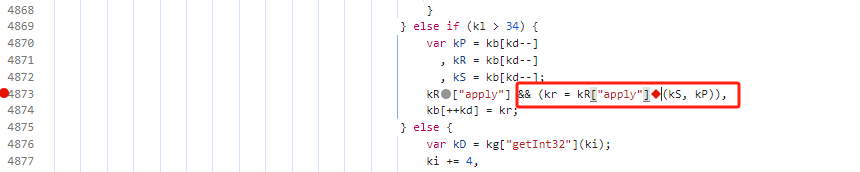

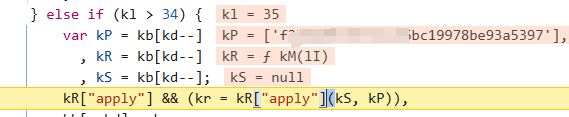

然后发现 这一层是上一层kr = kR["apply”](kS, kP) 生成的。

所以继续插装 这个位置的length

最后走到这个位置。

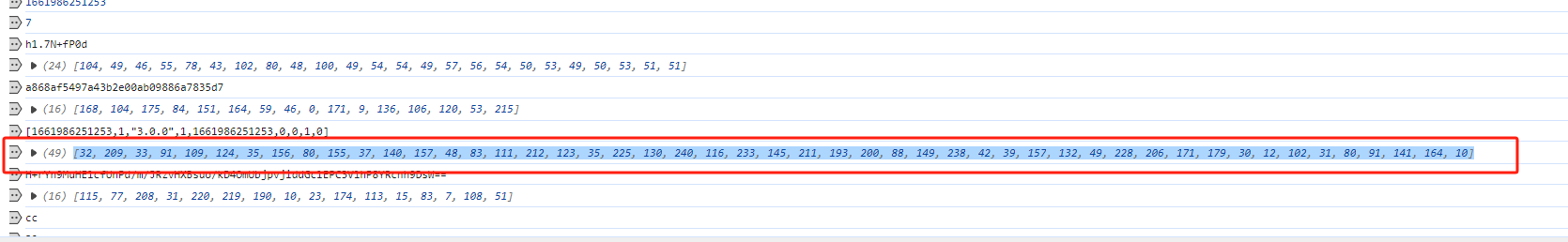

这里发现。有传参的两个值。第一个 是一串类似于hash加密的。

第二端是把这个值转换成数组。这个直接抠出来就可以。

这里继续回去看最外层的日志。

这里直接贴3张图。一眼就能看懂

至此的话。a5就算是搞定了。

a6

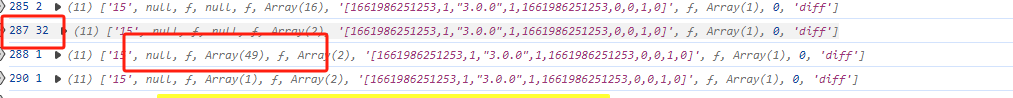

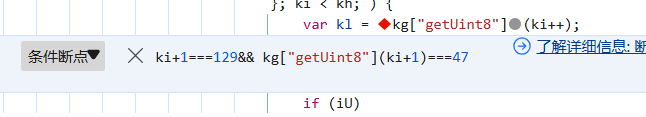

直接老样子 根据日志 去插装

最后瞎JB一顿乱找 和 乱猜

定位点如下图所示

OK 这个函数直接缺啥扣啥。确实感觉没什么写的。

至此 a3 a5 a6 全部搞定。

后面拼出来就行了。

然后找几个关键校验的接口 这里我用的是某Boking 去测试的。至于 还有a8 和 d1 。。 只能说待续